TÉLÉCHARGER NMAP UBUNTU GRATUITEMENT

| Nom: | nmap ubuntu |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 48.79 MBytes |

Le fait de ne pas faire de détection de version est bien plus efficace pour limiter ces problèmes que de jouer sur les valeurs de timing. Précise le round trip time des paquets de tests. De gigantesques réseaux furent cernés et coupés NdT: Le redémarrage n'est pas possible à partir d'un format XML parce que combiner les deux sessions dans un même fichier XML serait difficile. Par convention les scripts NSE ont une extension.

Il a été conçu pour ubutu scanner de grands réseaux, mais il fonctionne aussi très bien sur une cible unique. Nmap est généralement utilisé pour les audits de sécurité mais de nombreux gestionnaires des systèmes et de réseau l'apprécient pour des tâches de routine comme ubunru inventaires de réseau, la gestion des mises à jour planifiées ou la surveillance des hôtes et des services actifs. Le rapport de sortie de Nmap est une liste des cibles scannées ainsi que des informations complémentaires en fonction des options utilisées.

Cette table liste le numéro de port et le protocole, le nom du service et son état. L'état est soit ouvert openfiltré filtered uuntu, fermé closed ou non-filtré unfiltered. Filtré indique qu'un pare-feu, un dispositif de filtrage ou un autre obstacle réseau bloque ce port, empêchant ainsi Nmap de déterminer s'il s'agit d'un port ouvert ou fermé.

Les ports fermés n'ont pas d'application en écoute, bien qu'ils puissent quand même s'ouvrir n'importe quand.

Les ports sont considérés comme non-filtrés lorsqu'ils répondent aux paquets de tests probes de Nmap, mais Nmap ne peut déterminer s'ils sont ouverts ou fermés. Nmap renvoie également les combinaisons d'états ouverts filtré et fermés filtré lorsqu'il n'arrive pas à déterminer dans lequel des deux états possibles se trouve le port.

La table des ports peut aussi comprendre des détails sur les versions des logiciels si la détection des services est demandée. Quand un scan du protocole IP est demandé -sONmap fournit des informations sur les protocoles IP supportés ubunti lieu de la liste des ports en écoute. En plus de uguntu table des ports intéressants, Nmap peut aussi fournir de plus amples informations sur les cibles comme les noms DNS reverse DNSdeviner les systèmes d'exploitation utilisés, obtenir le type ibuntu matériel ou les adresses MAC.

Les seuls arguments de Nmap utilisés dans cet exemple sont -Aqui permet la détection des OS et versions de logiciels utilisés, -T4 pour une exécution plus rapide, et les noms d'hôte des cibles.

Un scan Nmap représentatif nmap -A -T4 scanme. The ports scanned but not shown below are in state: Windows, Windows XP Nmap finished: La plus récente version du manuel est nmao à http: Ce travail peut être modifié et redistribué selon les termes de la license Creative Commons Attribution License [2]. Mise a jour au 19 dec Il sert d'aide-mémoire des options les plus fréquemment utilisées, mais ne remplace pas la documentation bien plus détaillée de ubunfu suite de ce manuel. Les options obscures n'y sont pas incluses.

Les cibles peuvent être spécifiées par des noms d'hôtes, des adresses IP, des adresses de réseaux, etc. List Scan - Liste simplement les cibles à scanner -sP: Ping Scan - Ne fait que déterminer si les hôtes sont en ligne -P0: Considère que tous les hôtes sont en ligne -- évite la découverte des hôtes -PN: Idlescan scan passif -sO: Scan par rebond FTP --traceroute: Détermine une route vers chaque hôte --reason: Ne scanne que mmap ports spécifiés Exemple: Fast - Ne scanne que les ports listés dans le fichier nmap-services -r: Teste les ports ouverts pour déterminer le service en écoute et sa version --version-light: De 0 léger à 9 tout essayer --version-all: Essaie un à ubunt tous les tests possibles pour la détection des versions --version-trace: Montre toutes les données envoyées ou recues --script-updatedb: Met à jour la base de données des scripts.

Seulement fait si -sC ou buuntu a été aussi donné. Active la détection d'OS --osscan-limit: Limite la détection aux cibles prométeuses --osscan-guess: Détecte l'OS de façon plus agressive --osscan-guess: Les options qui prennent un argument de temps sont en milisecondes a moins que vous ne spécifiiez 's' secondes'm' minutesou 'h' heures à la valeur e.

Précise jbuntu round trip time des paquets ubutnu tests. Nombre de retransmissions des paquets de tests des scans de ports. Ajuste le delais entre les paquets de tests.

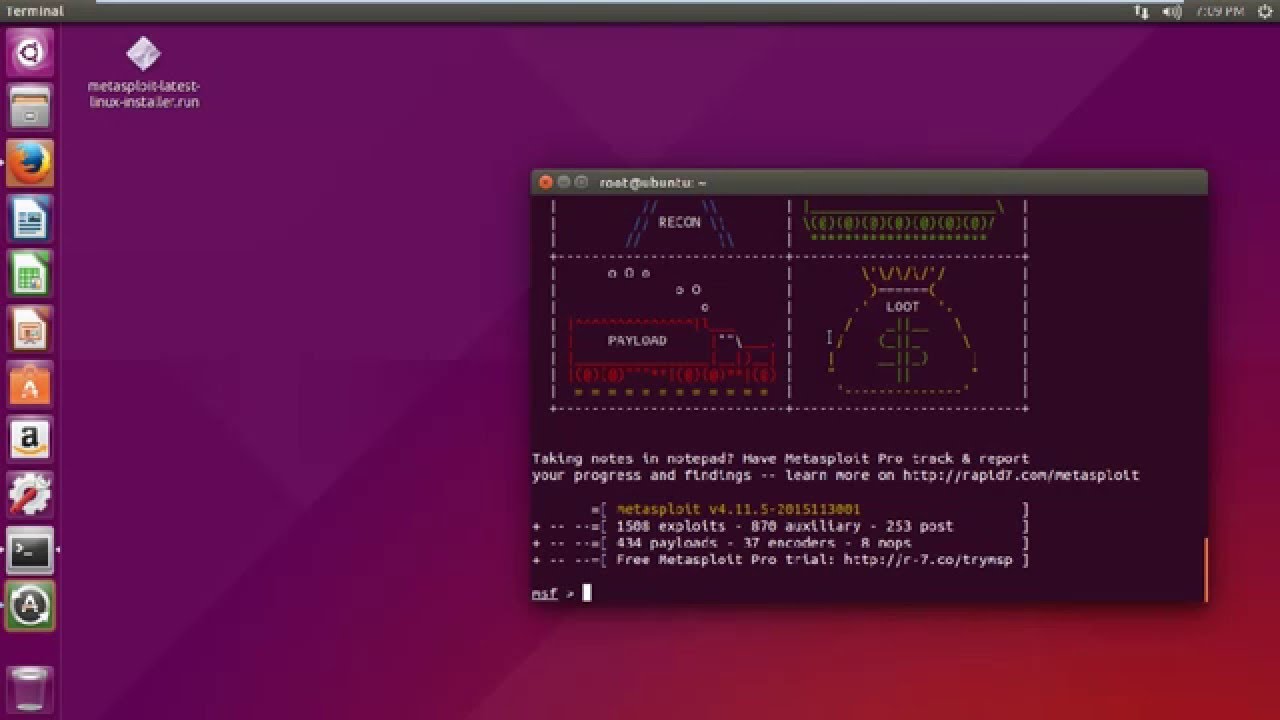

Installation de nmap sous ubuntu [Fermé]

Envoi des paquets avec les options IP spécifiées. Usurpe une adresse MAC --badsum: Sortie dans les trois formats majeurs en même temps -v: Rend Nmap plus verbeux -vv pour plus d'effet -d[level]: Sélectionne ou augmente le niveau de débogage significatif jusqu'à 9 --packet-trace: Affiche tous les paquets émis et reçus --iflist: Affiche les interfaces et les routes de l'hôte pour débogage --log-errors: Feuille de styles de références de Insecure.

Active le scan IPv6 -A: Envoie des paquets en utilisant des trames Ethernet ou des paquets IP bruts --privileged: Suppose que l'utilisateur est entièrement privilégié -V: Affiche le numéro de version --unprivileged: Suppose que l'utilisateur n'a pas les privilèges d'usage des raw socket -h: Le cas le plus simple est de spécifier une adresse IP cible ou un nom d'hôte à scanner. Si vous désirez scanner un réseau entier d'hôtes consécutifs, Nmap supporte l'adressage du style CIDR.

Étant donné que l'hôte scanme. La plus grande valeur autorisée est 32, ainsi Nmap ne scanne que la cible de référence car tous les bits de l'adresse sont fixés. La notation CIDR est concise mais pas toujours des plus pratiques. Par exemple, vous voudriez scanner Nmap permet de le faire grâce à l'adressage par intervalles. Plutôt que de spécifier une adresse IP normale, vous pouvez spécifier pour chaque octet de l'IP une liste d'intervalles séparés par des virgules.

Les intervalles ne sont pas limités aux octets finals: Ce genre de spécifications peut s'avérer utile pour des statistiques sur Internet ou pour les chercheurs. Les adresses IPv6 ne peuvent être spécifiées que par une adresse IPv6 pleinement qualifiée ou un nom d'hôte. Nmap accepte les spécifications de plusieurs hôtes à la ligne de commande, sans qu'elles soient nécessairement de même type.

La commande nmap scanme. Même si les cibles sont souvent spécifiées dans les lignes de commandes, les options suivantes sont également disponibles pour sélectionner des cibles: Il est souvent maladroit de passer une longue liste d'hôtes à la ligne de commande.

Par exemple, votre serveur DHCP pourrait fournir une liste de 10 baux que vous souhaiteriez scanner. Ou alors voudriez scanner toutes les adresses IP sauf celles des baux DHCP pour identifier les hôtes qui utilisent des adresses IP statiques non-autorisées.

Générez simplement la liste des hôtes à scanner et passez ce fichier comme argument de l'option nmpa. Les entrées doivent être séparées par un ou plusieurs espaces, tabulations ou retours chariot. Vous pouvez utiliser un tiret - comme nom de fichier si vous souhaitez que Nmap lise les hôtes depuis l'entrée standard. L'argument num hosts indique à Nmap combien d'IPs il doit générer.

Les IPs à éviter, comme mnap plages d'adresses privées, multicast ou non allouées sont automatiquement évitées. On peut aussi utiliser l'argument 0 pour effectuer un scan sans fin.

Rappelez-vous bien que certains administrateurs de réseau s'irritent lorsqu'on scanne leur réseau sans permission et peuvent porter plainte. Utilisez njap option à vos risques et périls! Un jour de pluie où ubunth ne savez pas quoi faire, essayez la commande nmap -sS -PS80 -iR 0 -p 80 pour trouver des serveurs Web au hasard sur lesquels fureter. La liste que vous donnez en entrée utilise la syntaxe Nmap habituelle, elle peut donc inclure des noms d'hôtes, des blocs CIDR, des intervalles, etc.

Ceci peut être utile quand le réseau que vous voulez scanner comprend des serveurs à haute disponibilité, des systèmes reconnus pour nmaap défavorablement aux scans de ports ou des sous-réseaux administrés par d'autres personnes.

Les cibles sont séparées entre elles dans le fichier par des retours chariot, des espaces ou des tabulations. Scanner tous les ports de chacune des IP est njap et souvent inutile. Bien sûr, ce qui rend un hôte intéressant dépend grandement du but du scan. Les administrateurs de réseau peuvent être uniquement intéressés par les hôtes où un certain service est actif tandis que les auditeurs de sécurité peuvent s'intéresser à tout équipement qui dispose d'une adresse IP.

Alors que l'administrateur se satisferait d'un ping ICMP pour repérer les hôtes de son réseau, l'auditeur pourrait utiliser un ensemble varié de douzaines de paquets de tests probes dans le but de contourner les restrictions des pare-feux.

[tuto] nmap / Tutoriels / LinuxTrack

Parce que les besoins de découverte des hôtes sont si différents, Nmap propose une grande panoplie d'options pour individualiser les techniques utilisées. Le but de ces tests est de solliciter une réponse des cibles qui prouvera qu'une adresse IP est effectivement active utilisée par un hôte ou un équipement réseau.

Sur de nombreux réseaux, seul un petit pourcentage des adresses IP sont nmqp à un moment donné. Ceci est particulièrement courant avec les plages d'adresses privées définies par la sainte RFC comme Ce réseau comprend 16 millions d'IPs, mais il s'est déjà vu utilisé par des entreprises disposant de moins d'un millier de machines.

La découverte des hôtes permet de trouver ces machines dans l'immensité de cet océan d'adresses IP. Une exception à cette règle est ubujtu scan ARP est utilisé pour chaque cible du réseau Ethernet local. Ces options par défaut sont équivalentes à la combinaison d'option -PA -PE. Cette méthode de découverte des hôtes est souvent suffisante lors de scans de réseaux locaux, mais un ensemble plus complet de tests de découverte est recommandé pour les audits de sécurité.

Les options suivantes contrôlent la découverte des hôtes.

Комментарии

Отправить комментарий